In meinem vorherigen Blog habe ich über 3 Wissensobjekte gesprochen: Splunk-Zeitdiagramm, Datenmodell und Warnung das bezog sich auf das Berichten und Visualisieren von Daten. Wenn Sie einen Blick darauf werfen möchten, können Sie sich beziehen Hier . In diesem Blog werde ich Splunk-Ereignisse, Ereignistypen und Splunk-Tags erklären.

Diese Wissensobjekte helfen dabei, Ihre Daten anzureichern, damit sie leichter gesucht und gemeldet werden können.

Beginnen wir also mit Splunk Events.

Namespace in c ++

Splunk-Ereignisse

Ein Ereignis bezieht sich auf einzelne Daten. Die benutzerdefinierten Daten, die an Splunk Server weitergeleitet wurden, werden als Splunk-Ereignisse bezeichnet. Diese Daten können in einem beliebigen Format vorliegen, z. B. einer Zeichenfolge, einer Zahl oder einem JSON-Objekt.

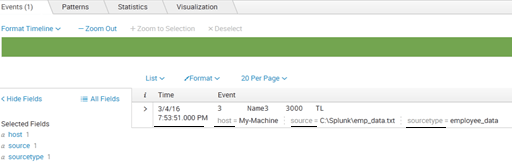

Lassen Sie mich Ihnen zeigen, wie Ereignisse in Splunk aussehen:

Wie Sie im obigen Screenshot sehen können, gibt es Standardfelder (Host, Quelle, Sourcetype und Zeit), die nach der Indizierung hinzugefügt werden. Lassen Sie uns diese Standardfelder verstehen:

- Host: Host ist ein IP-Adressname eines Computers oder einer Appliance, von dem die Daten stammen. Im obigen ScreenshotMeine Maschineist der Gastgeber.

- Quelle: Quelle ist, woher die Hostdaten stammen. Dies ist der vollständige Pfadname oder eine Datei oder ein Verzeichnis innerhalb eines Computers.

Beispielsweise:C: Splunkemp_data.txt - Sourcetype: Sourcetype gibt das Format der Daten an, unabhängig davon, ob es sich um eine Protokolldatei, XML, CSV oder ein Threadfeld handelt. Es enthält die Datenstruktur des Ereignisses.

Beispielsweise:employee_data - Index: Dies ist der Name des Index, in dem die Rohdaten indiziert werden. Wenn Sie nichts angeben, wird es in einen Standardindex aufgenommen.

- Zeit: In diesem Feld wird die Zeit angezeigt, zu der das Ereignis generiert wurde. Es ist bei jedem Ereignis mit einem Barcode versehen und kann nicht geändert werden. Sie können es für einen bestimmten Zeitraum umbenennen oder in Scheiben schneiden, um die Darstellung zu ändern.

Beispielsweise:04.03.16 7:53:51repräsentiert den Zeitstempel eines bestimmten Ereignisses.

Lassen Sie uns nun lernen, wie Splunk-Ereignistypen Ihnen helfen, ähnliche Ereignisse zu gruppieren.

Splunk-Ereignistypen

Angenommen, Sie haben eine Zeichenfolge, die den Mitarbeiternamen und enthältAngestellten IDzuUnd Sie möchten die Zeichenfolge mit einer einzigen Suchabfrage durchsuchen, anstatt sie einzeln zu durchsuchen. Splunk-Ereignistypen können Ihnen hier helfen. Sie gruppieren diese beiden separaten Splunk-Ereignisse, und Sie können diese Zeichenfolge als einzelnen Ereignistyp (Employee_Detail) speichern.

- Der Splunk-Ereignistyp bezieht sich auf eine Sammlung von Daten, die bei der Kategorisierung von Ereignissen anhand gemeinsamer Merkmale hilfreich sind.

- Es ist ein benutzerdefiniertes Feld, das große Datenmengen durchsucht und die Suchergebnisse in Form von Dashboards zurückgibt. Sie können auch Warnungen basierend auf den Suchergebnissen erstellen.

Beachten Sie, dass Sie beim Definieren eines Ereignistyps kein Pipe-Zeichen oder keine Untersuche verwenden können. Sie können jedoch einem Ereignistyp ein oder mehrere Tags zuordnen.Lassen Sie uns nun lernen, wie diese Splunk-Ereignistypen erstellt werden.

Es gibt mehrere Möglichkeiten, einen Ereignistyp zu erstellen:

- Verwenden der Suche

- Verwenden des Dienstprogramms zum Erstellen von Ereignistypen

- Verwenden von Splunk Web

- Konfigurationsdateien (eventtypes.conf)

Lassen Sie uns näher darauf eingehen, um es richtig zu verstehen:

ein. Verwenden der Suche: Wir können einen Ereignistyp erstellen, indem wir eine einfache Suchabfrage schreiben.

Führen Sie die folgenden Schritte aus, um einen zu erstellen:

> Führen Sie eine Suche mit der Suchzeichenfolge durch

Zum Beispiel: index = emp_details emp_id = 3

> Klicken Sie auf Speichern unter und wählen Sie Ereignistyp.

Sie können sich auf den folgenden Screenshot beziehen, um ein besseres Verständnis zu erhalten:

2. Verwenden des Dienstprogramms zum Erstellen von Ereignistypen: Mit dem Dienstprogramm 'Ereignistyp erstellen' können Sie Ereignistypen dynamisch basierend auf Splunk-Ereignissen erstellen, die von Suchvorgängen zurückgegeben werden. Mit diesem Dienstprogramm können Sie Ereignistypen auch bestimmte Farben zuweisen.

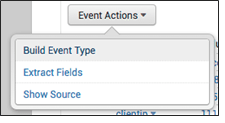

Sie finden dieses Dienstprogramm in Ihren Suchergebnissen. Gehen wir die folgenden Schritte durch:

Schritt 1: Öffnen Sie das Dropdown-Ereignismenü

Schritt 2: Suchen Sie den Abwärtspfeil neben dem Ereigniszeitstempel

Schritt 3: Klicken Sie auf Ereignistyp erstellen

Sobald Sie auf 'Ereignistyp erstellen' klicken, der im obigen Screenshot angezeigt wird, wird der ausgewählte Satz von Ereignissen basierend auf einer bestimmten Suche zurückgegeben.

3. Verwenden von Splunk Web: Dies ist der einfachste Weg, um einen Ereignistyp zu erstellen.

Dazu können Sie folgende Schritte ausführen:

' Gehe zu den Einstellungen

»Navigieren Sie zu Evistnt Typen

»Klicken Sie auf Neu

Lassen Sie mich das gleiche Beispiel eines Mitarbeiters nehmen, um es einfach zu machen.

Die Suchabfrage wäre in diesem Fall dieselbe:

index = emp_details emp_id = 3

Sehen Sie sich den folgenden Screenshot an, um ein besseres Verständnis zu erhalten:

Vier. Konfigurationsdateien (eventtypes.conf): Sie können Ereignistypen erstellen, indem Sie die Konfigurationsdatei eventtypes.conf direkt in $ SPLUNK_HOME / etc / system / local bearbeiten

Zum Beispiel: 'Employee_Detail'

Sehen Sie sich den folgenden Screenshot an, um ein besseres Verständnis zu erhalten:

Inzwischen hätten Sie verstanden, wie Ereignistypen erstellt und angezeigt werden. Lassen Sie uns als Nächstes erfahren, wie Splunk-Tags verwendet werden können und wie sie Ihre Daten klarer machen.

Splunk-Tags

Sie müssen wissen, was ein Tag im Allgemeinen bedeutet. Die meisten von uns verwenden die Tagging-Funktion in Facebook, um Freunde in einem Beitrag oder Foto zu markieren. Selbst in Splunk funktioniert das Markieren auf ähnliche Weise. Lassen Sie uns dies anhand eines Beispiels verstehen. Wir haben ein emp_id-Feld für einen Splunk-Index. Jetzt möchten Sie ein Tag (Employee2) für das Feld / Wert-Paar emp_id = 2 bereitstellen. Wir können ein Tag für emp_id = 2 erstellen, das jetzt mit Employee2 durchsucht werden kann.

- Splunk-Tags werden verwendet, um bestimmten Feldern und Wertekombinationen Namen zuzuweisen.

- Dies ist die einfachste Methode, um die Ergebnisse während der Suche paarweise abzurufen. Jeder Ereignistyp kann mehrere Tags haben, um schnelle Ergebnisse zu erzielen.

- Es hilft zu suchenGruppen von Ereignisdaten effizienter.

- Das Schlüsselwertpaar wird mit Tags versehen, um Informationen zu einem bestimmten Ereignis abzurufen, während ein Ereignistyp die Informationen aller damit verbundenen Splunk-Ereignisse bereitstellt.

- Sie können einem einzelnen Wert auch mehrere Tags zuweisen.

Sehen Sie sich den Screenshot auf der rechten Seite an, um ein Splunk-Tag zu erstellen.

Gehen Sie zu Einstellungen -> Tags

wie man Atom Python laufen lässt

Jetzt haben Sie vielleicht verstanden, wie ein Tag erstellt wird. Lassen Sie uns nun verstehen, wie Splunk-Tags verwaltet werden. Es gibt drei Ansichten auf der Tag-Seite unter Einstellungen:

1. Liste nach Feldwertpaar

2. Liste nach Tag-Namen

3. Alle eindeutigen Tag-Objekte

Lassen Sie uns näher auf die Details eingehen und verschiedene Arten der Verwaltung verstehenund erhalten Sie schnellen Zugriff auf Zuordnungen, die zwischen Tags und Feld / Wert-Paaren hergestellt werden.

ein. Liste nach Feldwertpaar: Auf diese Weise können Sie eine Reihe von Tags für ein Feld / Wert-Paar überprüfen oder definieren. Sie können die Liste solcher Paarungen für ein bestimmtes Tag anzeigen.

Sehen Sie sich den folgenden Screenshot an, um ein besseres Verständnis zu erhalten:

2. Liste nach Tag-Namen: Es hilft Ihnen, die Sätze von Feld / Wert-Paaren zu überprüfen und zu bearbeiten. Sie finden die Liste der Feld / Wert-Paarungen für ein bestimmtes Tag, indem Sie zur Ansicht 'Liste nach Tag-Namen' wechseln und dann auf den Tag-Namen klicken. Hiermit gelangen Sie zur Detailseite des Tags.

Beispiel: Öffnen Sie die Detailseite des Mitarbeiter 2-Tags.

Sehen Sie sich den folgenden Screenshot an, um ein besseres Verständnis zu erhalten:

3. Alle eindeutigen Tag-Objekte: Es hilft Ihnen, alle eindeutigen Tag-Namen und Feld / Wert-Paarungen in Ihrem System bereitzustellen. Sie können ein bestimmtes Tag durchsuchen, um schnell alle Feld / Wert-Paare zu sehen, denen es zugeordnet ist. Sie können die Berechtigungen einfach verwalten, um ein bestimmtes Tag zu aktivieren oder zu deaktivieren.

Sehen Sie sich den folgenden Screenshot an, um ein besseres Verständnis zu erhalten:

wie man das Programm in Java beendet

Jetzt gibt es zwei Möglichkeiten, Tags zu suchen:

- Wenn wir ein Tag suchen müssen, das einem Wert in einem beliebigen Feld zugeordnet ist, können wir Folgendes verwenden:

tag =

Im obigen Beispiel wäre es: tag = employee2 - Wenn wir nach einem Tag suchen, das einem Wert in einem bestimmten Feld zugeordnet ist, können wir Folgendes verwenden:

tag :: =

Im obigen Beispiel wäre es: tag :: emp_id = employee2

In diesem Blog habe ich drei Wissensobjekte (Splunk-Ereignisse, Ereignistyp und Tags) erläutert, die Ihnen die Suche erleichtern. In meinem nächsten Blog werde ich einige weitere Wissensobjekte wie Splunk-Felder, die Funktionsweise der Feldextraktion und Splunk-Lookups erläutern. Ich hoffe, Sie haben es genossen, meinen zweiten Blog über Wissensobjekte zu lesen.

Möchten Sie Splunk lernen und in Ihrem Unternehmen implementieren? Schauen Sie sich unsere Hier geht es um von Lehrern geführtes Live-Training und praktische Projekterfahrung.